Blokuje reklamy, pomaga agencjom reklamowym

18 czerwca 2013, 07:33Popularne narzędzie do blokowania reklam, Ghostery, jest niezwykle przydatne... agencjom reklamowym. Niewiele osób wie, że firma Evidon, która w 2010 roku kupiła Ghostery, sprzedaje dane zebrane za jego pomocą. Z 19 milionów użytkowników Ghostery aż 8 milionów włączyło moduł przesyłania danych z Ghostery do Evidonu. Ten z kolei sprzedaje te informacje dalej.

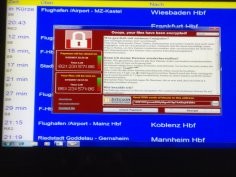

Po wielkim ataku Microsoft krytykuje NSA i CIA

15 maja 2017, 09:03Dwa dni po ataku na 200 000 komputerów, który wykonano za pomocą narzędzi opracowanych na podstawie robaka stworzonego przez NSA (National Security Agency), przedstawiciel Microsoft skrytykował działania rządowych agencji wywiadowczych

Chrome korzysta z kodu Microsoftu

16 września 2008, 11:34Podczas premiery przeglądarki Chrome Google dziękował dwóm opensource'owym projektom, z których korzystał - Firefoksowi i WebKitowi. Okazuje się, że podziękowania należą się też... Microsoftowi.

Producenci androidowych urządzeń nie przestrzegają GPL

31 grudnia 2010, 13:10Matthew Garrett, pracownik Red Hata, zdobył sobie rozgłos sprawdzaniem, czy producenci urządzeń wykorzystujących systemy oparte na Linuksie, przestrzegają licencji GPL. Tym razem Garrett wziął na celownik producentów tabletów z Androidem.

Android - mniej bezpieczny bo opensource'owy?

14 stycznia 2011, 11:32Android, jako że jest platformą opensource'ową, jest bardziej narażony na ataki hakerów i działanie szkodliwego kodu od Apple'owskiego iOS. Tak przynajmniej uważa Steve Chang, szef Trend Micro, największego na świecie producenta systemów zabezpieczających dla serwerów korporacyjnych.

Umowa NATO z Microsoftem

17 września 2015, 08:51Microsoft i NATO podpisały umowę, w ramach której Pakt Północnoatlantycki otrzymał dostęp do kodów źródłowych produktów Microsoftu. Koncern z Redmond będzie też dzielił się z NATO informacjami o odkrytych dziurach i zagrożeniach.

Google tworzy nowy system operacyjny?

17 sierpnia 2016, 10:01Wydaje się, że Goole pracuje nad nowym systemem operacyjnym. Kod źródłowy projektu o nazwie Fuchsia ostał umieszczony w repozytorium Google'a oraz w GitHubie. Nietrudno zauważyć, że Fuchsia nie bazuje na jądrze Linuksa.

Maszyny do głosowania można oszukać

15 września 2006, 11:52Naukowiec z Princeton University oraz dwoje jego studentów udowodnili, że elektroniczne maszyny do głosowania, wykorzystywane w części lokali wyborczych w USA są podatne na atak. Profesor Edward Felten udowodnił, że każdy, kto ma dostęp do urządzeń Diebold AccuVote-TS i Diebold AccuVote-TSx (czyli każdy wyborca) jest w stanie zaistalować w nich szkodliwe oprogramowanie.

Microsoft otworzył w Pekinie Transparency Centre

20 września 2016, 12:58Microsoft otworzył w Pekinie swoje Transparency Center. To specjalne biuro, w którym przedstawiciele chińskiego rządu mogą przeglądać kod źródłowy produktów Microsoftu, sprawdzając, czy nie ma w nich tylnych drzwi i innych zagrożeń

Błędy w protokole Kerberos

11 stycznia 2007, 11:03MIT (Massachusetts Institute of Technology) poinformował o znalezieniu krytycznych dziur w stworzonym przez tę uczelnię, szeroko wykorzystywanym protokole uwierzytelniania i autoryzacji Kerberos.